FASTCash ve Uygulanabilecek SIGMA Kuralı

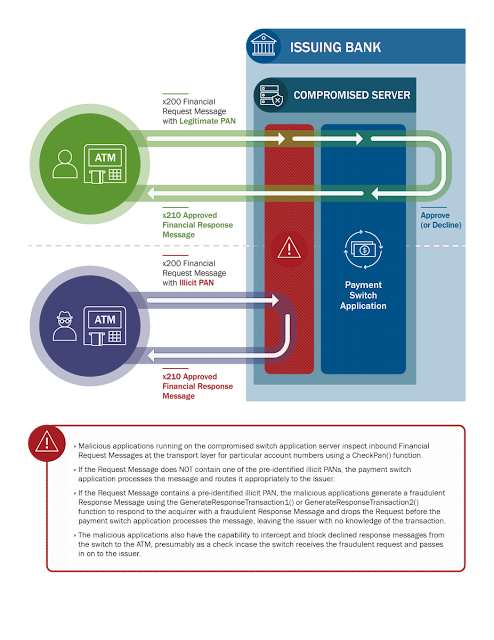

FASTCash Genel Bakış 2 Kasım 2018 tarihinde US-CERT (United States Computer Emergency Readiness Team) tarafından yayınlanan bir raporla [1, 2 ] Lazarus (US-CERT’teki adıyla Hidden Cobra) grubunun yeni bir aktivitesini bildirdi. Yayınlanan rapora göre Lazarus grubunun FASTCash isimli bir zararlı yazılımı kullanarak ATMlerden izinsiz olarak para çektikleri anlaşıldı. Bu aktivitelerin 2016 yılında Asya ve Afrika’da başladığı ortaya çıktı. Lazarus, Kuzey Kore kökenli siber suç ve istihbarat grubudur. Kendisini ilk olarak Sony’nin 2014 yılında hacklenmesiyle duyduk. WannaCry isimli zararlının (ransomware) arkasında olduklarına dahil bilgiler bulunmaktadır. FastCash zararlısı Lazarus grubunun istediği miktarlarda (hesap bakiyesi olmasa dahi) istedikleri kadar para çekmelerini sağlıyor. Aşağıdaki görsel Lazarus grubunun FastCash’i nasıl kullandığını gösteriyor. FastCash’in çalışma mantığı [1] Özet Bu analizimizde Kuzey Kore kökenli Lazarus grubunun ne ka...