2017 Siber Olaylar ve Güvenlik Değerlendirmesi

Bu yazımızda 2017'de yaşanan kritik siber güvenlik olaylarının genel değerlendirilmesi ve teknik analizi yapılacaktır. Sayıları giderek artan bilgi/siber güvenlik vakalarının hepsine değinmek mümkün olmayacağı için politik/askeri, mali (zarar), nicelik (cihaz/insan/sunucu sayısı) etkisi yüksek olanlar seçilmiştir.

Aynı anlamlarda kullanılıyor olsa da Bilgi Güvenliği ve Siber Güvenlik arasında küçük farklar bulunmaktadır. Bilgi Güvenliği verinin doğruluk, bütünlük ve gizliliğine odaklanır. Bunları sağlamak için her türlü süreç ve teknik konuları içerir. Siber Güvenlik kavramı, 2016-2019 Ulusal Siber Güvenlik Stratejisi dokümanında "Siber uzayı oluşturan bilişim sistemlerinin saldırılardan korunmasını, bu ortamda işlenen bilgi/verinin gizlilik, bütünlük ve erişilebilirliğinin güvence altına alınmasını, saldırıların ve siber güvenlik olaylarının tespit edilmesini, bu tespitlere karşı tepki mekanizmalarının devreye alınmasını ve sonrasında ise sistemlerin yaşanan siber güvenlik olayı öncesi durumlarına geri döndürülmesi" olarak net bir şekilde ifade edilmiştir. Siber güvenlik bilişim sistemlerin üzerindeki bilginin güvenliğine odaklanır. Kağıtlara şifre yazılmaması gerektiğini bilgi güvenliği süreçlerimiz belirlerken, veritabanı zafiyeti yüzünden dışarı sızan parolaların şifreli şekilde saklanması gerektiğini siber güvenlik araç/testleri ile öğreniriz.

Siber güvenlik vakalarının arkasındaki motivasyon temel olarak üç başlıkta sıralanabilir. Politik/Askeri, İdeolojik ve Suç Unsurları. En tehlikesi olan ülke, kurum ya da şehirleri hedef alan siber savaş olarak da adlandırabileceğimiz siyasi yaklaşımın arkasında başka bir ülkeyi bulmak çok zor ancak tahmin etmek çok kolay. Bu tür saldırılar genelde sıfırıncı gün açıkları ile ya da zafiyeti yeni yayımlanmış yaygın sistemler ile yapılabilmektedir. Nitekim 2017'de örneğini ileride anlatacağımız Petya ile yaşamıştık. İkinci sebep olan ideolojik yaklaşımlar kurumların, hükümetlerin ya da ünlü bireylerin aldığı kararlar, söylediği sözler yüzünden dijital aktivizm (hacktivizm) hedefleri haline getiriyor. Üçüncü motivasyon ise daha çok para, nam elde etmek, intikam almak ya da sadece eğlence amaçlı olan siber suç etkenleridir. Bu amaçları yasal hale getirmenin ödül avcılığı bug bounty) ve güvenlik önerisi (security advisory) gibi yolları da mevcuttur.

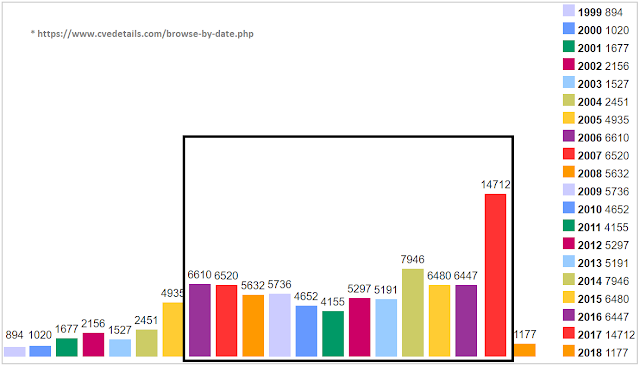

2017 güvenlik istatistiklerini incelediğimizde birkaç konu ve grafik daha fazla öne çıkıyor. Fidye yazılımlarının sayısı ve türevleri 2017'de ciddi sayıda arttı. 2017'de sızdırılan Eternal Blue ve sömürdüğü zafiyetin yayımlanması ile tüm dünya ciddi bir tehlike ile karşı karşıya geldi. Veri ihlallerinde Equifax, Uber, Zomato, Amerika Seçmen Listesi, Wikileaks CIA Vault 7, Macron Kampanya Mailleri vakaları örneklerini fazlasıyla gördük. Hatta IBM raporuna göre 2017'de, ortalama bir veri sızıntılarının zararı 3.6M dolar civarında. Güvenlik açıklıklarını incelediğimizde ise ciddi bir artış gözlemleniyor. 2006-2016 yılları arasında yılda ortalama yaklaşık 6000 zafiyet varken, 2017'de bu değer 14712 oluyor. Artık farkındalık arttı ve iyi/kötü niyetli güvenlik araştırmacıları çok fazla. Bilgisayar korsanları her zafiyetin üstüne daha fazla eğiliyor. 2017 açıklıklarının çoğu DoS, RCE, Tampon Taşması ve XSS üzerine. Bulunan zafiyetler beraberine hızlıca yeni zafiyetler de getiriyor.

2017'de protokoller, standartlar ve kritik altyapılar üzerinde de ciddi güvenlik riskleri keşfedildi. Krack Attak ile WPA2'deki çoğu istemci taraflı olan, MiTM atak ile hassas bilgilerin toplanabileceği, milyarlarca cihazın etkilendiği zafiyet dünyaya duyuruldu. Arabalarda kullanılan 1989 dan beri kullanılan mikroişlemciler ve donanımlar arası iletişimi sağlayan CAN (Controller Area Network) için yayımlanan Katman2 Hizmet dışı bırakma makalesi de 2017 için önemli bir güvenlik olayı olarak kayıtlara geçti.

2016 sonlarında yayılan zararlı kod Mirai ile 150.000 CCTV, yazıcı, modemden oluşan BotNet ile Dyn Dns sunucularına 1Tbps'lik bir DDOS saldırısı düzenlenmişti. Bu saldırıda bir parola atak ile sızılan kameralardan başlatılan TCP Syn, Ack, Stomp ve GRE IP atakları ciddi erişim kayıpları yaşatmıştı. Hepimiz bu kodu, farklı türevlerini incelemeye başlarken yeni yılda neler geleceği üzerine güvenlikçiler tartışmaya başladı. 2017'de de benzer IoT vakaları beklenirken farklı türde saldırıları yaşamaya başladık. Şimdi, yaşanan bu kritik olaylara biraz daha teknik bir gözle bakmaya çalışalım.

Kronolojik sıraya göre listelenmiştir.

Hatanın çözümü, güvenlik açıklıkların kapatılma süreleri çok kısa olsa da etkilerinin ve veri kayıplarının boyutlarının çok yüksek ve uzun süreli olabileceğini gördük bir kez daha.

İşte WannaCry (Wcry, WannaCrypt0r) bu güvenlik açığını kullanarak bulaşan sistemlerdeki ve sistemin erişim ağ alanlarındaki bilinen birçok dosya tipinde dosyaları şifreler. Dosyaların açılması durumunda karşısına yaklaşık 28 farklı dil desteği olan gramer ve imla hataları bulunan BeniOku dosyası açar. Dosyaların şifrelerinin çözülmesi için 300 veya 600 dolar karşılığında BitCoin gönderilmesi için uyarı çıkarır.

* https://www.symantec.com/blogs/threat-intelligence/petya-ransomware-wiper

Petya ile konvesiyonel yöntemlerden ve cepheden uzak bir ülkenin banka, finans kuruluşları, ödeme sistemleri, enerji şebekelerinin nasıl etkisiz hale geldiğini gördük. STUXNET'ten daha etkili ve büyük bir savaş aracı olarak değerlendiriyorum.

Alınması gereken çok önlem var ama temelinde tek etken yatıyor. "Sürekli Şüphe" ile riskimizi belirlemek ve tehditlerimizi modellemek.

2016 sonlarında yayılan zararlı kod Mirai ile 150.000 CCTV, yazıcı, modemden oluşan BotNet ile Dyn Dns sunucularına 1Tbps'lik bir DDOS saldırısı düzenlenmişti. Bu saldırıda bir parola atak ile sızılan kameralardan başlatılan TCP Syn, Ack, Stomp ve GRE IP atakları ciddi erişim kayıpları yaşatmıştı. Hepimiz bu kodu, farklı türevlerini incelemeye başlarken yeni yılda neler geleceği üzerine güvenlikçiler tartışmaya başladı. 2017'de de benzer IoT vakaları beklenirken farklı türde saldırıları yaşamaya başladık. Şimdi, yaşanan bu kritik olaylara biraz daha teknik bir gözle bakmaya çalışalım.

Kronolojik sıraya göre listelenmiştir.

CloudBleed (2017-Şubat)

Google Project Zero takımından Tavis Ormandy 17 Şubat 2017'de Cloudflare reverse proxy sunucuları üzerinde heartbleed açığındaki benzer şekilde memory/cache üzerinde saklanan HTTP cookie, yetkilendirme token bilgileri, HTTP post içerikleri, şifreleme anahtarları gibi hassas verilerin yetkisiz erişilebildiğini bildirdi. Cloudflare birkaç saat içinde hatayı düzelti. Hatanın HTML ayrıştırma için kullanılan kodda (Ragel) buffer sonuna giden işaretçi >= yerine == kullanılması ile ortaya çıktığını duyurdu. https://blog.cloudflare.com/incident-report-on-memory-leak-caused-by-cloudflare-parser-bug/ Aynı zamanda hatanın 22 Eylül 2016'dan itibaren geçerli olabileceğini de ekledi. Yaklaşık 6 milyon müşterinin web sitesinin etkilendiği, bunlar içinde erişim sayıları yüksek olan FitBit, OKCupid ve Uber gibi sitelerin de bulunduğunu gördük. Hatta Google ve Bing botları bu verileri çoktan önbelleklerine almıştı.Hatanın çözümü, güvenlik açıklıkların kapatılma süreleri çok kısa olsa da etkilerinin ve veri kayıplarının boyutlarının çok yüksek ve uzun süreli olabileceğini gördük bir kez daha.

Wikileaks CIA Vault 7 (2017-Mart)

CIA tarafından istihbarat eylemlerinde kullanılan korsan araçların ve zafiyetlerin detaylı açıklamasını içeren 8761 adet doküman yayımlandı Wikileaks üzerinde (). Bu dokümanlar içerisinde Android/IOS zafiyetleri, Windows hataları, akıllı TV izleme yöntemleri, MAC cihazları kablosuz sinyal üzerinden takip etme adımları bulunuyordu. Genel değerlendirme için https://wikileaks.org/ciav7p1 adresine, 22 farklı projenin dokümanın incelemek için https://wikileaks.org/vault7 adresine bakabilirsiniz.Shadow Brokers (2017-Nisan)

NSA bağlantılı hacker takımı Equation Group tarafından kullanılan ajan/sömürü araçlarını Ağustos 2016'da sızdırdığını iddia eden Shadow Brokers grubu karşımıza çıktı. 2017 Nisan'da bu araçların bazılarını gerçekten de dünyaya yaydı. https://github.com/misterch0c/shadowbroker Github adresi üzerinden verilen bu araçlardan Eternal Blue fidye yazılımı tüm dünyaya zararlı yayacaktı. Yayılan kayıtlar içinde SWIFT işlemlerinin logları da bulunuyordu. Ortadoğu odaklı bankalar hedef alınırken Windows açıklıkları kullanılmıştır.Eternal Blue ve WannaCry (2017-Mayıs)

Eternal Blue Microsoft SMB (Server Message Block) V1 üzerinde Uzaktan Komut Çalıştırma (RCE) ile Windows işletim sistemlerine sızabiliyor ve zararlı yazılım yükleyebiliyordu. SMB el sıkışması sonrasında mesaj istekleri MaxBufferSize boyutundan büyük olması durumunda sayfalama ile ikinci istek içinde zararlı kod gönderilebiliyor. Mart 2017'de Microsoft Eternal Blue'nun kullandığı SMB (Server Message Block) V1 için güvenlik yaması yayımladı. Hatta desteği biten XP işletim sistemi için bile güvenlik güncellemesi geldi. Metasploit modülleri ve sömürü kodları (https://www.exploit-db.com/exploits/42030/) çoktan çıkmıştı bile. Ancak güvenlik güncellemesi geçilmeyen çok sayıda bilgisayar vardı haliyle. HackerFantastic grubu yaklaşık 2 Milyon erişilebilir Windows 2008 sunucunun olarak bu zafiyetten etkilenebileceğini twitterden yazmıştı.İşte WannaCry (Wcry, WannaCrypt0r) bu güvenlik açığını kullanarak bulaşan sistemlerdeki ve sistemin erişim ağ alanlarındaki bilinen birçok dosya tipinde dosyaları şifreler. Dosyaların açılması durumunda karşısına yaklaşık 28 farklı dil desteği olan gramer ve imla hataları bulunan BeniOku dosyası açar. Dosyaların şifrelerinin çözülmesi için 300 veya 600 dolar karşılığında BitCoin gönderilmesi için uyarı çıkarır.

Petya/NotPetya (2017-Haziran)

WannaCry'tan yaklaşık bir ay sonra, yöntemin diğer fidye yazılımlarının yayılımına benzer ancak daha organizasyonel ve stratejik olarak bir siber saldırı olayına tanıklık ettik. Daha çok Ukrayna odaklı, ağ içi yayılan yine Eternal Blue ve akabinde Eternal Romance araçlarını kullanarak SMB zafiyeti sömüren ve MBR (Master Boot Record) disk bölümleme ve mantıksal alanların tutulduğu kısmı değiştiren bir zararlı. İşletim sistemi bir sonraki açılışında, disk kontrolu sırasında kullanıcıya fidye notu gösterilir. MBR değişikliği başarılı olmazsa, bilgisayarın eriştiği alanlar üzerinde şifreleleme yapar. Şifreleme için kullanılan anahtar rastgele üretildiği için şifrenin çözülmesi mümkün görünmüyor.

* https://www.symantec.com/blogs/threat-intelligence/petya-ransomware-wiper

Petya ile konvesiyonel yöntemlerden ve cepheden uzak bir ülkenin banka, finans kuruluşları, ödeme sistemleri, enerji şebekelerinin nasıl etkisiz hale geldiğini gördük. STUXNET'ten daha etkili ve büyük bir savaş aracı olarak değerlendiriyorum.

Equifax (2017-Eylül)

Apache Struts üzerinde, 8 Mart 2017'de Jakarta Multipart Parser modülünde kritik bir güvenlik açığı bulundu CVE-2017-5638. Bu açıklık üzerinden dosya yükleme sırasında hata ve mesaj yönetimi doğru yapılamadığı için uzaktan komut çalıştırılmasına imkan veriyordu. https://www.exploit-db.com/exploits/41614/Sömürü kodları ve metaploit modülleri yazıldı. Apache ilgili yamaları çıkardı. Ancak tehdit altında olan yamanmamış sunucu sayısı fazlaydı. Eylül 2017'de bu sömürüden yararlanarak bu zamana kadar en büyük veri ihlali vakası yaşandı. 800 milyon müşteri ve 88 milyon kuruma kredi raporlama, finansal veri sağlama hizmeti veren Equifax firmasının 145 milyon müşteri bilgisi sızdırıldı. İki ay boyunca sistem ve ağa bulaşan hackerlar 30'dan fazla arka kapı ile 10'dan fazla veritabanı bilgilerini dışarı çıkardılar. 29 Temmuz 2017'de farkedilen anormallik ile derin ağ analizine başlandı. Eylül 2017 başında veri ihlalini doğrulayan ve bilgi paylaşan firma hisselerinde %40'a yakın düşüş yaşandığını görüyoruz.KrackAttack (2017-Ekim)

Ekim 2017'de Belçikalı araştırmacı Mathy Vanhoef tarafından bir bildiri yayımlandı. Güvenlikçiler detayını incelemeye başladığında ciddiyetin farkına vardı. Çünkü WPA-2 standardında açıklık iddia ediliyordu. MAC adresi dinlenerek başlanan (MiTM) saldırısı başarılı ağa dahil olan kullanıcının SSID ismi ile farklı kanlda aynı isimde yeni bir ağ açılıyor. Dört adımlı el sıkışma sırasında şifreleme için anahtar üretiliyor. 100'den fazla marka milyarlarca cihazın etkilendiği bu açıklıkta, 9'u istemci taraflı 10 zafiyet yayımlandı. Linux ve Android etki alanı daha fazla. Doğrulama kodunu Mathy https://github.com/vanhoefm/krackattacks-scripts adresinde yayımladı.Alınması gereken çok önlem var ama temelinde tek etken yatıyor. "Sürekli Şüphe" ile riskimizi belirlemek ve tehditlerimizi modellemek.

YTÜ Teknopark Kapsül kapsamında yapılan eğitimde değinilen bu konulara aşağıdaki sunumdan erişebilirsiniz.

https://www.slideshare.net/crypttech/2017-siber-olaylar-ve-gvenlik-deerlendirmesi

Tarık KOBALAS

Teknoloji Direktörü

https://www.slideshare.net/crypttech/2017-siber-olaylar-ve-gvenlik-deerlendirmesi

Tarık KOBALAS

Teknoloji Direktörü

Yorumlar

Yorum Gönder