Korelasyon Senaryoları – Bölüm III

Korelasyon Senaryoları

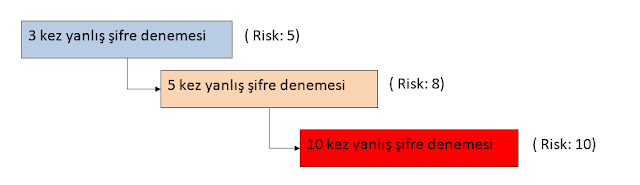

Herkese merhaba uzun bir aradan sonra Korelasyon Senaryoları Bölüm III ile karşınızdayım. Bölüm III'te artık senaryolarımızın üzerinden geçmeye başlayalım.Her korelasyon kuralı çalıştığında, onun bir örneği oluşturulur ve kurallar işlenmeye başlanır, kurallar olaylarla uyuştukça risk seviyesi artar. Risk seviyesi ayarlarda verilen risk seviyesini aştığında ise alarm üretilir. Ancak işlenecek daha fazla alt kural varsa, bunlara bağlı olarak risk seviyesi daha da yükselir ve yeni alarmlar üretilmeye devam edilir. Yani alarmlar birbirine bağlı olmalıdır. Bunu örnekle açıklamak gerekirse, bir kişi 3 kez yanlış şifre girdiğinde risk seviyesi 5 olsun ve alarm üretilsin, devamında belirli bir süre içerisinde aynı kişi 5 kez daha yanlış şifre girdiğinde risk seviyesi 8 olsun ve alarm üretilsin, daha sonra aynı kişi belirli bir süre içerisinde 10 kez daha yanlış şifre girdiğinde risk seviyesi 10 olsun ve alarm üretilsin. Bu durum aşağıdaki gibi gösterilmiştir.

Şekil 1 - Korelasyon Senaryosu

- Kaba kuvvet denemeleri

- Tek bir kaynaktan kısa sürede çok sık tekrar eden erişimler

- Bir kimliğe yönelik giriş denemeleri

- Yetkisiz bir bilgisayarda SMTP erişim denemeleri

- Uçnokta güvenlik cihazlarından zararlı yazılım analizleri

- IPS/IDS kayıtları içerisinde tehdit seviyesi 7’den yukarıda olup siber istihbarat servislerinde zararlı bir IP’ye erişim yapabilen kaynakların tespiti

- İnternet erişim sağlayan hizmet hesapları

- Karantinaya alınamayan ya da temizlenemeyen zararlı bulaşmış bilgisayarlar

- Belirli sürede belirli adetin üstünden engellenen kullanıcılar

- Aşırı trafik gelen tek hedef sunucu

- Kritik olarak belirlenen sunucularda log dosyalarının silinmesi

- Port taraması yaptıktan sonra aynı kaynaktan başarılı giriş denemeleri

- Bir kaynak dışarı giden trafikte 25 portunda kısa sürede fazla adette olay oluşturması

- Kısa sürede ağ cihazından 3’ten fazla konfigürasyon değişikliği

- Belirli saatler dışında VPN erişimi sağlayan kullanıcıların farklı bir IP bloğuna erişim durumları

Aşağıda CRYPTOSIM ile yakalanabilecek genel korelasyon kullanım senaryoları listelenmiştir;

Kavram tanımlamalarından sonra Siber Güvenlik Modülü ve Korelasyon Kuralları CRYPTOSIM Web Yönetim Paneli üzerinden anlatılacaktır. Bundan sonraki maddeler arayüz üzerinde bu kavramların kullanımlarından bahsetmektedir.

Aşağıdaki senaryolar CRYPTOSIM tarafından uygulanabilmektedir. Listelenmiş senaryolar detaylı olarak örneklendirilmektedir. Bazı senaryolarda korelasyon sonucu gösterilmiştir. Bu senaryolar laboratuvar ortamında gerçekleştirilmiştir.

Senaryo: Farklı cihazlar ile VPN yapan kullanıcıların takibi

Kural Adı: VPN yapan cihazların takibi

Kural Açıklaması: Senaryomuz iki adet korelasyon kuralı ile gerçekleştireceğiz. İlk korelasyon kuralımız ağ içerisinde VPN yapan kullanıcıların VPN uygulamasının üzerinde koştuğu makine adını[shost], kaynak IP’si[src_ip], kullanıcı adı[suser] ve VPN başarılı oturum açma tarihini[date1] “VPN kuıllanıcı takibi” adlı Aktif listede tutulacaktır. İkinci korelasyon kuralımızda ise “VPN kullanıcı takibi” adlı Aktif listesinden faydalanarak VPN oturum açma girişimi yapan kullanıcının adı[suser], kaynak IP si[src_ip] ve oturum açmak için kullandıkları VPN uygulamasının üzerinden koştuğu makine adını[shost] ilişkilendirecektir. Eğer daha önce Aktif listemizde olmayan bir kullanıcı[suser],kaynak IP si[src_ip] ve oturum açmak için kullandıkları VPN uygulamasının üzerinden koştuğu makine adını[shost] 3'lü kolondan herhangi biri yok ise uyarı üretecektir çünkü yeni bir VPN ile başarılı oturum açma durumu olarak değerlendirelecektir. İkinci korelasyon kuralında Aktif Listede var olan bilgiler güncellenebilir,eklenebilir ve silinebilir ayrıca veri zenginleştirme yapılarak ikinci korelasyonda kullanılan log kaynağından örneğin ülke bilgisi çekilebilir.

|

| Şekil 2 - Aktif Liste |

|

| Şekil 4 - Birinci Korelasyon İçin Aktif Liste Kullanımı |

|

| Şekil 6 - İkinci korelasyon için Aktif Liste Kullanımı |

Fatih ÜNLÜ

Technical Support Engineer

Yorumlar

Yorum Gönder